V. Précisions et exemples

Certaines règles sont à respecter lors du déploiement de solutions sans fil. Certains points ont été abordés dans les chapitres précédents, mais méritent d’êtres plus détaillées comme les distances entre chaque borne, les peurs que ces déploiements engendrent …

V.1 Technique des ondes

Il ne faut pas oublier que les ondes se propagent en ligne

droite et que le moindre obstacle les réfléchies. Selon la nature de cet

obstacle, cette réflexion ou cette perméabilité est plus ou moins importante.

Ø

Quelques

chiffres

Les ondes se déplacent à la vitesse de la lumière à savoir

300.000 km/s ou 3x10^8 m/s et plus exactement à 299 792 458 m/s. Cette vitesse

est celle obtenue par le parcours de la lumière dans le vide. Par contre ce

chiffre décroît selon le milieu dans lequel elle évolue.

Par exemple à travers le verre la vitesse est de 200.000

km/s, à travers le quartz de 194.805 km/s …

Les ondes radio ne sont pas des ondes lumineuses dans le

sens où nous les voyons pas. Mais elles gardent les mêmes propriétés (à quelque

chose près).

Ø

Caractéristiques

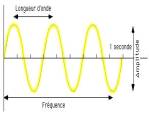

Une onde possède une fréquence (Hz) et une longueur d’ondes (cm). Les deux multipliées doivent donner comme résultat 300.000 km/s soit la constante c (dans le vide).

La formule est : (longueur d’onde) x (fréquence) = c

Par exemple pour la norme 802.11g où la fréquence est de 2,4GHz, la longueur d’onde est 12,5 cm. Pour la norme 802.11a, où la fréquence est 5,5GHz, la longueur d’onde est 5,5 cm.

Définition

|

|

« La fréquence est le nombre de fois qu'un phénomène a été

ou est observable pendant une unité de temps. Un phénomène est périodique si les caractéristiques observées se reproduisent à l'identique pendant des durées égales consécutives. La période du phénomène est la durée minimale au bout de laquelle il se reproduit avec les mêmes caractéristiques. La période est l'inverse (au

sens mathématique) de la fréquence. Si l'unité de temps choisie est la

seconde, la fréquence est mesurée en hertz (symbole: Hz), du nom du physicien

Heinrich Hertz. » |

|

|

La longueur d'onde est la

distance séparant deux crêtes successives d'une onde périodique. On la dénote

communément par la lettre grecque l (lambda). |

Voici le spectre électromagnétique

(http://www.wifi-montauban.net/) :

|

Longueur d'onde |

Domaine |

Commentaire |

|

> 10 cm |

radio |

(150kHZ – 3Ghz) |

|

de 1 mm à 10 cm |

micro-onde et radar |

(10 cm - +- 1cm, 3 - 300 GHz) |

|

de 1 µm à 500 µm |

infrarouge |

|

|

de 400 nm à 700 nm |

lumière visible |

rouge (620-700 nm) orange (592-620 nm) jaune (578-592 nm) vert (500-578 nm) bleu (446-500 nm) violet (400-446 nm) |

|

de 10 nm à 400 nm de 10-8 m à 10-7 m |

ultraviolet |

(400 - 280 nm) |

|

de 10-11 m à 10-8 m |

rayon X |

|

|

de 10-14 m à 10-12 m |

rayon gamma |

|

Ø

Le

parasitage

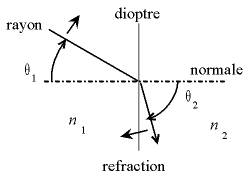

Une onde (comme celle du WiFi) peut être

ü

Réfractée

ü

Réfléchie

ü

Diffractée

« La diffraction

est la diffusion d'une onde par un objet.

Plus la longueur d'une onde est grande par

rapport à un obstacle, plus cette onde aura de facilité à contourner, à

envelopper l'obstacle. Ainsi les grandes ondes (longueurs d'ondes

hectométriques et kilométriques) peuvent pénétrer dans le moindre recoin de la

surface terrestre tandis que les retransmissions de télévision par satellite ne

sont possibles que si l'antenne de réception « voit » le

satellite. »

http://fr.wikipedia.org/wiki/Diffraction_des_ondes

ü

Absorbée

Le rayon est

« capturé » par l’objet qu’il tente de traverser. L’onde est alors

détruite.

On parle alors de « transparence » des matériaux.

Voici quelques exemples

(http://didier.82.free.fr/images/transparence.jpg)

:

V.2 La mobilité

Ø

Plus

de câblage ?

L’intérêt

de la technologie sans-fil est de s’affranchir du câble.

Ceci est en

effet vrai mais dans une certaine mesure seulement.

En effet,

créer un réseau sans-fil est une chose mais il ne faut pas oublier que pour le

connecter à l’internet par exemple, ou au réseau d’entreprise, il faudra à un

moment ou un autre lier la borne avec la structure filaire.

Autre point

extrêmement important et souvent oublié, la partie électrique.

Un portable

a une autonomie limitée, allant de 2h à 4h généralement et ces chiffres

« constructeur » varient fortement. Par exemple, l’utilisation d’une

carte réseau sans-fil provoque une diminution d’autonomie du portable de prêt

de 50%.

On voit

tout de suite que proposer un réseau sans-fil au sein d’une université par

exemple, c’est très bien, mais, si à côté de cela aucune prise électrique n’est

disponible, le problème va être déporté.

Ø

Positionnement

des bornes

Nous l’avons déjà évoqué, mais il est nécessaire de le

redire. Lorsque vous décidez d ‘offrir une couverture sans-fil sur un

domaine étendu, une seule borne ne peut suffire. Il est donc nécessaire d’en

déployer plusieurs.

Il faut alors faire attention au recouvrement des signaux

afin d’éviter des perturbations entre bornes.

ü

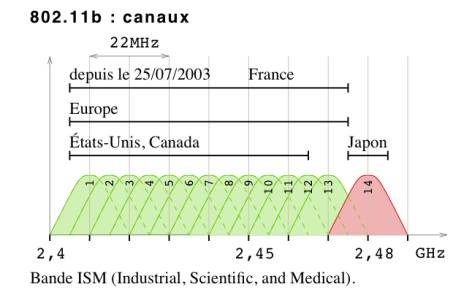

802.11b

Les canaux se « chevauchent » sur 5 canaux

successifs. Par exemple les canaux 1 à 5 se perturbent ainsi que les 2 à 6 … Il

est donc nécessaire, si vous positionnez plusieurs bornes, de définir des

canaux non consécutifs et séparés de 5 canaux à savoir 25MHZ (5 x 5MHZ).

Par exemple vous pouvez avoir la

configuration suivante pour une couverture maximale :

ü

802.11g

Seuls 3 canaux peuvent êtres utilisés pour réaliser un

« maillage ». Vous ne pouvez donc pas réaliser un réseau de plus de 3

bornes.

Ø

Les

bornes et les cartes sans-fil

Il existe plusieurs solutions aussi bien au niveau des

cartes sans-fil à intégrer dans les ordinateurs qu’au niveau des bornes.

Certaines bornes possèdent des antennes, généralement 2, on

parle d’émission directionnelle. Non pas parce que les ondes ne vont aller que

vers le point voulu mais les ondes seront plus puissantes dans la direction

vers laquelle se tournent les antennes. Lorsqu’une borne ne possède pas

d’antenne orientable, on parle d’émission omnidirectionnelle (dans toutes les

directions). Dans ce cas, aucune direction ne sera privilégiée.

Coté carte, il existe deux grandes familles :

ü

Les

cartes PCMCIA qui se branchent dans le port du même nom ou les cartes USB ou

PCI ou FireWire qui se branchent respectivement sur le port USB ou PCI ou

FireWire.

|

PCMCIA |

PCI |

USB |

|

|

|

|

ü

Les

cartes intégrées à l’ordinateur.

Les cartes pcmcia ou usb ont mauvaise réputation car leur

zone de réception n’est pas large et donc la qualité de réception des ondes est

médiocre même si parfois, la présence d’une antenne peut faire croire

l’inverse.

Dans le cas d’une carte intégrée, là aussi tout n’est pas

rose. Certains constructeurs comme Apple (précurseur dans le domaine)

l’intègrent dès la construction du PC en mettant par exemple l’antenne dans

l’écran permettant ainsi une réception optimale. Ce n’est pas le cas de tous

les constructeurs. Résultat, selon le constructeur, pour une puissance

équivalente de la carte, la réception ne sera pas du tout de la même qualité.

V.3 Les craintes

Ø Le piratage

Si vous

lisez des articles sur le net ou même des livres, vous vous apercevez qu’il

paraît extrêmement simple de pirater une borne sans-fil non protégée ou même

protégée par un cryptage Wep.

Il faut

mettre à ce genre d’article un bémol. Le piratage n’est pas à la portée du

premier venu. Les « y’a qu’à récupérer les paquets », « y’a qu’à

décrypter la clé Wep », « y’a qu’à faire de l’IP spoofing » et

autres recettes ne sont pas toujours simples à mettre en œuvre dès que

l’administrateur de la borne met un minimum de sécurité.

De plus

certaines cartes wifi bloquent la possibilité de passer la carte en mode

promiscuous (ou debug), mode qui permet de faire remonter aux couches hautes

(logiciels de scan) les paquets récupérés. Certains logiciels n’acceptent que

certaines cartes

Bien

évidemment, si l’administrateur ou plutôt dans ce cas le simple utilisateur non

prévenu des risques met en place une borne en ne faisant que la brancher (voir

plus bas) sans rien configurer, il est très simple de le pirater.

Par contre

dès que le minimum est fait :

ü

Modification

du mot de passe de l’administrateur pour la connexion sur la borne

ü

Activation

d’une clé Wep statique

ü

Pas de

broadcast du SSID

Un pirate

« de base » aura alors du mal à vous casser la borne… J

Il est de

coutume de dire qu’avec ce genre de configuration, le pirate doit récupérer

environ 2Millions de paquets pour trouver votre clé Wep. La simple récupération

n’est pas forcément si facile que cela.

Si vous

mettez une clé dynamique, que vous faites en plus un filtrage des adresses Mac

et que vous empêchez l’administration de votre borne à partir de l’extérieur de

votre réseau, vous augmentez d’autant votre sécurité.

Avec la

« démocratisation » du sans-fil, vous pouvez être sûr que votre

pirate essaiera alors de cracker une autre borne peut être moins bien protégée

que la votre.

Pensez

aussi à regarder souvent les logs de la borne. Pensez à mettre la borne à

l’heure pendant que vous y êtes. J

Ø

La

nocivité des ondes

Là aussi, il est nécessaire de relativiser cette notion. Non pas qu’il n’y a aucun problème. Les ondes dégagent de l’énergie et nous sommes entourés de ces ondes (télévision, téléphone portable, sans-fil, lumière …). Tout va dépendre de la puissance de ces ondes.

Les cartes

sans-fil ont généralement une puissance de 30mW.

Le tableau

ci-dessous montre d’autres matériels qui émettent des ondes dans la vie de tous

les jours :

|

Technologie |

Puissance |

Sans-Fil |

30mW |

Borne Sans-Fil |

<

100mW |

GSM (Global System for Mobile) |

< 2 W |

|

Antenne

GSM |

20 à 50 W |

|

Four à

micro-ondes |

1kW |

|

Emetteur

de la tour Eiffel |

6 MW |

Rappel

|

Le champ

magnétique décroît selon la formule 1/r^2. r étant le rayon ou la distance en

mètres. |

Vu les

chiffres ci-dessus, il faudrait pour obtenir la puissance équivalente à un

téléphone GSM positionné à l’oreille (soit 600mW) environ 10 portables munis

d’une carte sans-fil (c’est moins lourd) sur la tête ou 1000 portables sur les

genoux ou mieux, 100.000 dans une classe …

Comme

disait Enshtein : « tout est

relatif ».

V.4 Exemple 1 : le basique

Exemple 1 : le basique |

Il existe

de nombreux logiciels (voir ceux cités dans les chapitres précédents) pour

scanner les bornes (trouver les bornes) et pour sniffer le trafic (récupérer

les paquets de données). Certains sont payants et d’autres gratuits.

Pour ma

part j’ai utilisé, pour la démonstration les logiciels suivants :

|

|

KisMac |

Il permet

de détecter les bornes, tout en affichant les informations de configuration.

Il offre aussi la possibilité de sniffer le trafic et de tenter de casser les

sécurités. |

|

|

MacSniffer |

Il permet

de sniffer le trafic à partir d’une interface réseau et de décoder les

paquets. |

Conseil

|

Faites

attention car vous aussi vous laissez des traces (si tant est que

l’administrateur les consulte ou même sache que cela existe). Si vous avez

appellé votre ordinateur par votre nom de famille, si vous vous connectez à

votre site web personnel … Il est alors très simple pour le propriétaire de

la borne de remonter jusqu’à vous. |

Ø

Etape

1 (scan)

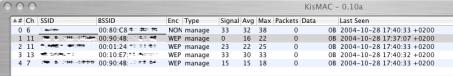

Il faut

tout d’abord « se renseigner » sur les bornes qui se situent dans le

périmètre de réception où vous êtes.

Pour cela

lancez KisMac après avoir vérifié que le driver de votre carte sans-fil est

supporté KisMac -> Preferences -> Driver.

Réglez les

autres préférences comme le « dump filter » (quoi sniffer), les

canaux d’écoutes (mettez all au début, vous affinerez plutard) …

A partir de

là, vous pouvez enclencher le processus de scan et vous allez découvrir toutes

les bornes qui se situent au alentour.

Pour des

raisons de confidentialité, j’ai masqué les SSID (nom des bornes) et la fin des

BSSID (adresse Mac) des bornes que j’ai trouvées. Autour de chez moi j’en ai

trouvé 8 (6 ici dans le salon).

On peut

voir les canaux utilisés (colonne Ch) et surtout le type d’encryptage (Enc).

On peut

tout de suite voir que la première borne n’est pas du tout protégée, elle est

donc utilisable sans effort.

Les autres

possède le minimum à savoir une clé wep activée.

Remarque

|

Selon le

type de borne, vous pouvez ensuite cibler les canaux voulus pour sniffer les

paquets. N’oubliez pas que pour des bornes en 802.11g, les paquets transitent

sur 3 canaux consécutifs. La première borne est une 802.11g, elle est vue à

ce moment sur le canal 6. Si je veux affiner mon scan, je dois activer les

canaux 5, 6 et 7 dans le menu préférences. |

Vous pouvez

en cliquant sur la ligne correspondante avoir plus d’informations, comme la

marque de la borne … très utile pour obtenir les identifiants et mot de passe

par défaut J (voir exemple 2).

Ø

Etape

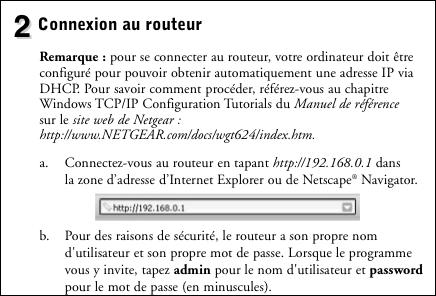

2 (connexion)

Pour

utiliser la borne non protégée, il suffit (sous mac) d’activer sa carte airport

et de choisir parmi les réseaux proposés.

Si vous

choisissez une des bornes « wepisée », un mot de passe (la clé wep)

vous est demandé. Si vous ne la possédez pas la connexion échoue.

Dans mon

cas, la première borne n’est pas « sécurisée », je la chosis et le

tour est joué.

ATTENTION

|

Ce type

de borne peut être dangereux et peut cacher un piège. Vous ne devez en aucun

cas utiliser des protocoles non sécurisés pour vous connecter à des pages

web, ou à des services (compte mél …) qui requièrent une authentification. En

effet, si le propriétaire de la borne sniffe le trafic, il récupère sans

problème vos informations et là c’est vous qui êtes piratés … Utilisez

donc des protocoles comme https, pops, ssh, sftp … |

Ø

Trafic

sur les bornes

Il est possible de voir avec KisMac le trafic sur les

bornes.

V.5 Exemple 2 : Les dangers d’une borne « par défaut »

Exemple 2 : où peut amener l’ignorance ? |

Rappel

|

Si un

délit est commis à partir de votre connexion internet c’est vous qui êtes responsable,

jusqu’à preuve du contraire. Une

affaire récente et symptomatique des risques encourus a eu lieu aux USA mais

peut très bien avoir lieu en France. La police

a fait une descente chez un particulier qui possédait une borne sans-fil

« non protégée ». Depuis cette borne des accès à des sites

pédophiles avaient lieu. Il s’est ensuite avéré que le propriétaire n’y était

pour rien et qu’il ignorait tout. Son voisin utilisait sa borne à son insu. |

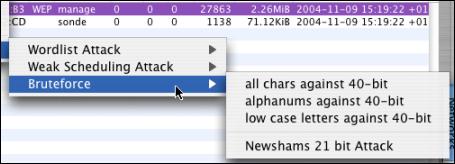

Voici un

autre scan :

La deuxième

borne a conservé son SSID d’origine et n’est pas sécurisée. En regardant sur le

web on trouve tout de suite le login et le mot de passe de base de cette borne

de type Netgear. C’est une borne 11g car le scan montre qu’elle émet sur 3

canaux.

Le site du

constructeur est alors très utile http://www.netgear.fr/support/

On

trouve la documentation suivante :

ou sur le

site bien en gras

On voit

dans ces documentations qu’à aucun moment, le constructeur indique un risque potentiel

si le login et le mot de passe ne sont pas changés…

Une fois

connecté à ce réseau via l’accrochage à cette borne, j’obtiens une adresse via

le serveur DHCP de la borne qui me montre (commande ifconfig –a) que je suis

sur le réseau interne en 192.168.0.5. Le tour est joué.

Je me

connecte alors via mon navigateur à la borne http://192.168.0.1

en

utilisant l’adresse par défaut de celle-ci.

Si

l’adresse a été changée, rien de grave, lancez MacSniffer et regardez qui

dialogue (adresse IP) constamment avec votre ordinateur … c’est la borne.

La borne

vous demande de vous authentifier admin pour le login et password pour le mot de passe … vous êtes

administrateur de la borne.

Ø

La

configuration de la borne

ü

Configuration

réseau

ü

Vous

pouvez même changer le mot de passe de la borne … pour la protéger d’éventuels

pirates J

ü

La

borne est même administrable via internet sans restriction

ü

Etat

de la borne

ü

Les

logs (On remarque que la borne n’est pas à l’heure…)

Il est ainsi possible de voir ce que fait le propriétaire de

la borne, les heures de connections pour ensuite pouvoir sniffer aux heures de

présence ses connexions.

V.6 Exemple 3 : Récupération des paquets de données non cryptés

Exemple 3 : Sniffer les paquets de données non cryptés |

Le but de

la manipulation est de récupérer les paquets qui transitent sur le réseau.

Cette

manipulation est simple dans le cas d’une borne sans cryptage, car tous les

paquets passent en clair.

Par contre,

dans le cas de la mise en place d’une protection de base comme une clé WEP, le

travail est plus compliqué (voir exemple 4).

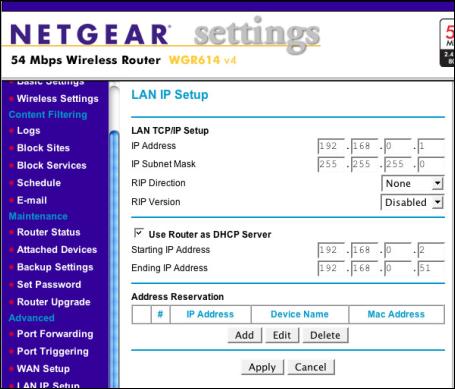

Si vous

pouvez vous associer à la borne, le logiciel MacSniffer est tout à fait

suffisant.

Il

fonctionne avec tous types de cartes WiFi.

Pour

utiliser MacSniffer, vous devez paramêtrer les options. Réglez le nom de

l’interface. Pour découvrir laquelle c’est vous pouvez dans une fenêtre de

terminal (applications->Utilitaires->Terminal) tapez la commande ifconfig

–a. Cette

commande permet de voir la configuration des différentes cartes réseau

(Ethernet, sans fil …).

Les options

se règles simplement en cliquant sur Options.

Il est

conseillé d’augmenter le nombre de paquets visibles (200 par défaut à la ligne

–Show last--)

ainsi que la taille de la capture (68 Octets par défaut) et le contenu de la

récupération (verbose par défaut). N’oubliez pas de cocher, si ce n’est pas

fait, la case Promiscuous Mode sinon seuls vos paquets seront capturés …

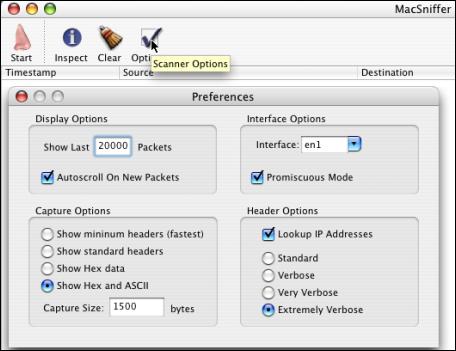

V.7 Exemple 4 : Cracker une borne « sécurisée »

Exemple 4 : Sniffer les paquets de données |

Vous ne

pouvez vous associer à la borne. Il faut alors récupérer un maximum de paquets

pour espérer tomber sur la clé WEP et la décrypter pour ensuite vous connecter

à travers la borne ou décrypter les paquets de données récupérés. Pour cela

j’utilise KisMac qui propose de récupérer les paquets et notamment ceux

contenant les vecteurs d’initialisation (Weak Packet -> initialization vector).

Rappel

|

Pour

crypter les données, et afin d’éviter que le cryptage se fasse sur une même

base (la clé Wep), le protocole ajoute un élément aléatoire pour le codage.

Le vecteur d’initialisation (Initialization Vector ou IV). Problème, le

client ne possède pas ce vecteur, il faut donc lui envoyer. Ceci se fait, en

clair, dans le paquet de données transmis. Ce vecteur change à chaque envoi.

Hélas, le

vecteur d'initialisation du protocole WEP est un champ de 24 bits (sur les

clés de 64 bits et 128 Bits).

Une si petite taille entraîne la réutilisation du même vecteur au bout

d’un certain temps. Un point

d'accès surchargé, qui envoie constamment des paquets de 1500 octets à 54Mbps

par exemple, épuisera l'espace d'initialisation (IV) après

(1500*8/(54*10^6))*2^24 = 3728 secondes, ou 1 heure. Il est alors possible d’effectuer des comparaisons entre les

paquets codés pour en déduire la clé. |

Selon le

type d’attaques, Il peut être nécessaire de récupérer un grand nombre de

paquets. Certains sites parlent de 2.000.000 de paquets pour avoir une chance

de cracker la clé. KisMac demande un minimum de 500 à 1000 paquets avant de pouvoir

travailler et utiliser les actions prédéfinies de crackage. Mais comptez plutôt

sur un nombre avoisinant les 200.000. Ce nombre représente déjà, dans le cas où

il y a une activité faible sur la borne, 20 heures environs.

Vous pouvez

bien sûr augmenter cette activité avec une autre ordinateur en envoyant du

« spam » vers la borne. Celle-ci répondra à vos requêtes, augmentant

ainsi le flux de paquets sur le réseau J.

Il est

possible de sauvegarder les paquets et de reprendre le scan à un autre moment.

Attention

|

Les

cartes Airport Extreme n’acceptent pas le mode passif. Elles ne sont donc pas

utilisables pour ce genre de travail. |

Attention

|

Il est

évident que si la borne utilise une clé Wep dynamique, il est peu probable

que vous réussissiez à la récupérer assez vite et à l’utiliser avant le

prochain changement. |

Exemple 4 : Casser la clé Wep |

Vous pouvez aussi utiliser des logiciels comme

·

WepCrack

(http://wepcrack.sourceforge.net/

)

·

jc-wepcrack

( http://www.hick.org/~johnycsh/code/

)

·

dwepcrack

(http://www.e.kth.se/~pvz/wifi/)

·

WepLab

(http://weplab.sourceforge.net/

)

·

WepAttack

(http://wepattack.sourceforge.net/

non testé par mes soins).

WepCrack,

jc-wepcrack ou WepLab utilisent des programmes perl qui vont chercher

l’information dans des fichiers de log au format PCAP (obtenu avec des

logiciels comme ethereal).

WepAttack

possède une documentation très étoffée mais … en allemand uniquement. Il se

base sur un énorme dictionnaire pour tester les différents mots. Le problème

est que si la clé n’est pas dans le dictionnaire rien ne se passera.

Différentes

attaques sont possibles :

Ø

Bruteforce

(force Brutale)

Ce système

teste systématiquement toutes les possibilités de combinaison pour trouver la

bonne. Il n’est donc pas nécessaire de récupérer énormément de paquets. En

théorie, un seul est nécessaire, mais il est bon d’en posséder un autre pour la

vérification de la clé trouvée. Autant dire que ce n’est pas la méthode idéale.

En effet, sur une clé de 64Bits (40 effectifs), il y a 2^40 possibilités. Il faut

quelques jours (ou heures) selon la puissance de calcul à votre disposition.

Ce système

peut être amélioré :

§

en

travaillant avec un dictionnaire de mots clés prédéfinis

§

en ne

testant que les lettres en minuscules

§

en

utilisant la méthode Newsham qui se base sur les

algorithmes de création des clés qui permet de descendre le nombre de

possibilités à 2^21

§

…

Le

décryptage s’effectue grâce à la partie ICV (Integrity

Check Value) du paquet 802.11 récupéré.

|

Entête

802.11 |

IV (24

bits) |

Numéro

de la clé* |

Partie

cryptée |

ICV

(32 bits) |

* Le numéro

de la clé (Key Number) varie entre 1 et 4 lorsqu’elle permet de définir une clé

par défaut pré-définie dans votre matériel pour une utilisation du Wep sans

fournir une clé à vous… A éviter !

ICV qui correspond

au checksum du paquet.

Le

principe est donc de :

§

récupérer le IV + la taille de la clé (en clair)

§

de créer une clé à partir de ces informations

§

décrypter le payload + ICV avec cette clé

§

de recalculer l’ICV à partir du paquet « décrypté »

§

de comparer les 2 ICV

Si

les checksum sont les mêmes, la clé est trouvée sinon, on refait la même chose

avec la clé potentielle suivante.

Ø

WordListAttack

Ce système

se base sur un liste de mots en clair et effectue une comparaison. Vous trouvez

ce genre de liste à l’adresse :

ftp://ftp.openwall.com/pub/wordlists/

Le

logiciel WepAttack fonctionne sur cette base

Syntaxe : wepattack -f /tmp/fichier.dump -w /path/to/wordlist

(https://sourceforge.net/projects/wepattack).

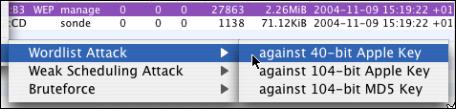

KisMac

propose la même chose :

Ø

FMS

Attack (Fluhrer, Mantin, et Shamir Attack)

Cette

attaque consiste à récupérer un très grand nombre de paquets et a effectuer une

attaque « statistique » sur ces paquets. Le principe est de

solliciter au maximum la borne afin de générer un maximum de trafic. Pour cela

la méthode « packet injection » est utilisée.

Un paquet

crypté est capturé, exemple un paquet ARP dont la structure est connue. Ce

paquet est ensuite renvoyé à la borne de nombreuses fois afin que cette

dernière génère beaucoup de trafic en réponse.

Attention

|

Les

cartes actuelles sur les bornes détectent ce genre d’attaques. Ainsi, la

récupération d’un flux de l’ordre de 1Go de paquets devient beaucoup plus

longue. |

La plupart

des outils, comme dwepcrack, essaient de déterminer quel est le premier octet

crypté, et seulement celui-ci. En effet, en combinant cet octet et le vecteur

d’initialisation (selon un algorithme savant J), la clé de cryptage peut être

déduite. Ceci permet un gain de temps énorme.

Pour plus

d’informations, consulter le site du logiciel airsnort qui propose des liens

expliquant le fonctionnement de cette attaque http://airsnort.shmoo.com/.

A partir du

moment où vous avez récupéré les bonnes informations vous pouvez utiliser des

outils de crack. Ils sont plus au moins performant et simple à utiliser.

Le logiciel

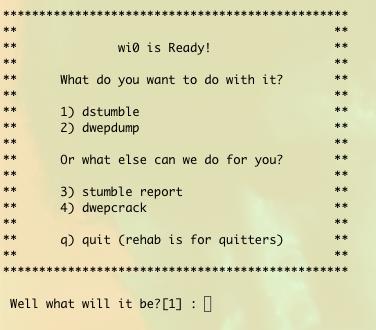

dwepcrack est assez simple à utiliser. Il existe même une

« interface » en shell qui permet de simplifier son utilisation ainsi

que l’utilisation des outils de scan.

Si le

nombre de vecteur d’initialisation et de paquets contenant les informations

nécessaires ne sont pas présents le logiciel vous affiche l’écran suivant :